оставьте ваши контакты для связи с нами

получить примеры отчетов по отдельным услугам

Оставьте, пожалуйста, ваше ФИО и корпоративный email.

Авилликс оказывает услуги для бизнеса, поэтому на личные адреса почт примеры отчетов не будут отправлены.

SVOD

Cовременная платформа управления уязвимостями, объединяющая функциональность ASOC (Application Security Orchestration and Correlation) и ASPM (Application Security Posture Management).

оркестрация уязвимостей

Работа с базами уязвимостей

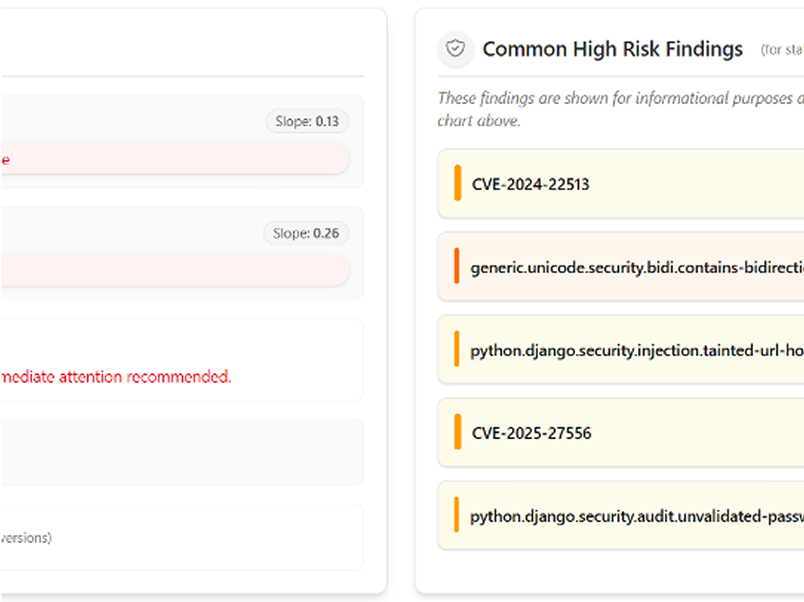

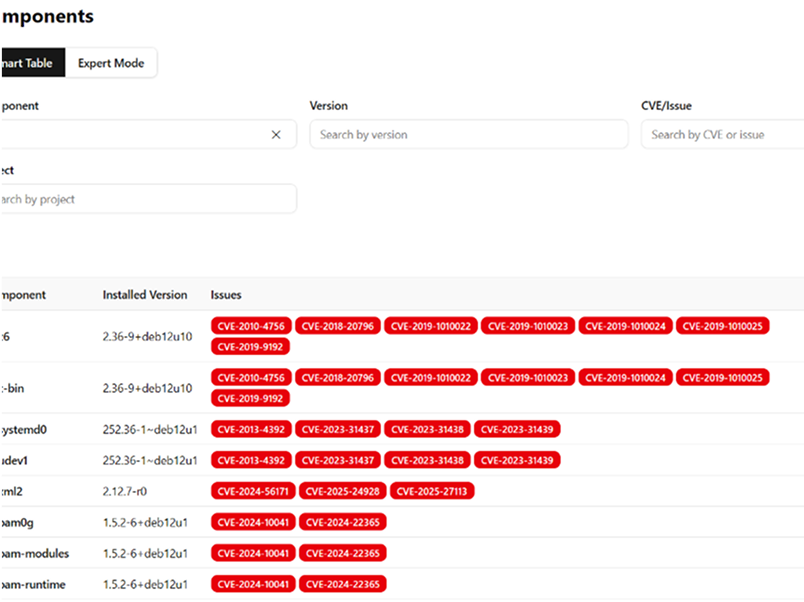

Все найденные уязвимости агрегируются в едином хранилище, где автоматически устраняется дублирование, проводится нормализация, сопоставление с общепринятыми классификаторами (CVE, KEV, CWE, OWASP Top 10 и др.) и собственными внутренними классификациями, применяемыми в конкретной организации.

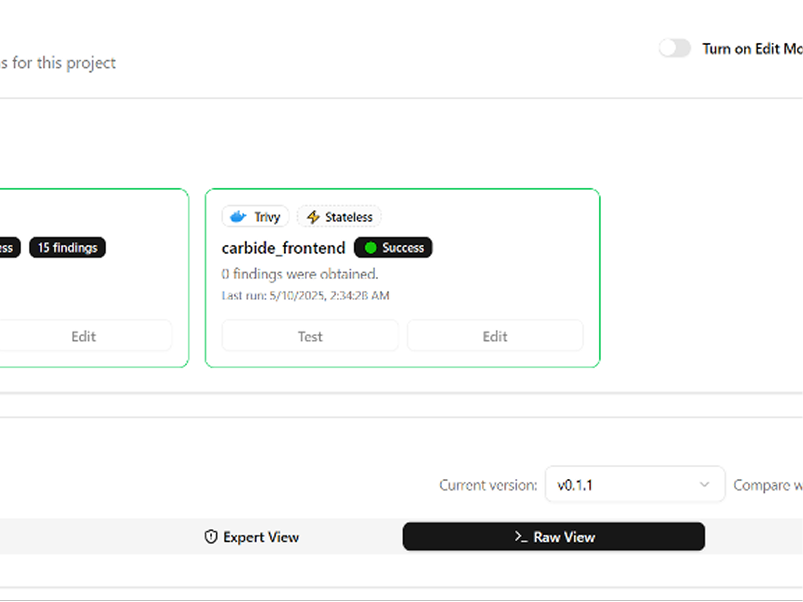

Поддерживается как работа с инструментами, имеющими собственную базу данных уязвимостей, так и с решениями, которые поставляют данные в платформу через CI/CD пайплайны.

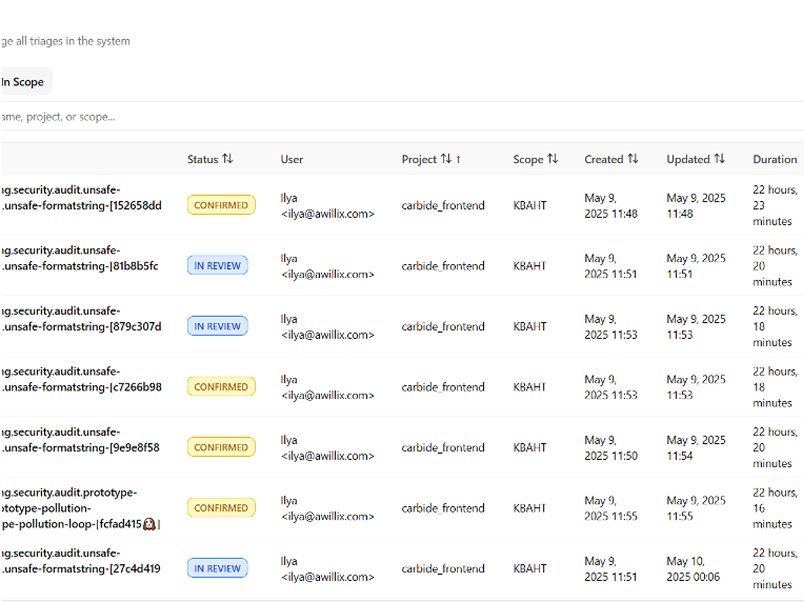

Триаж уязвимостей

Контекст и детализация

Каждая уязвимость сопровождается контекстной информацией — от деталей сканирования и времени обнаружения до связанного кода, компонентов и сред выполнения.

Автоматизация и правила

Можно настраивать автоматические правила классификации и маршрутизации: например, уязвимости низкого уровня критичности в dev-среде игнорируются, а критичные в production сразу маркируются как блокирующие.

Ручной и полуавтоматический триаж

Поддерживается ручной и полуавтоматический триаж с возможностью назначения ответственных, выставления статусов (новая, верифицирована, в работе, ложноположительная, не исправляется и т. д.), а также история всех изменений и комментариев.

подключение любых

источников

источников

Semgrep

CodeQL

Nuclei

Grype

Trivy

Dependency Track

Mariana Trench

SonarQube

OWASP Zap

Работа с источниками данных

Решение предназначено для централизованного сбора, корреляции, анализа и визуализации информации о выявленных уязвимостях из множества разнородных источников в рамках всего жизненного цикла разработки программного обеспечения.

Интеграция с любыми инструментами анализа безопасности приложений:

- SAST (статический анализ исходного кода);

- DAST (динамический анализ);

- SCA (анализ зависимостей);

- IAST, RASP или любые другие специализированные сканеры.

Подключение баз знаний

Открытая архитектура платформы позволяет подключать внешние базы знаний и фиды угроз — как общедоступные, так и кастомные. Можно, например, интегрировать внутрикорпоративный реестр уязвимостей или учитывать закрытые источники, используемые в рамках внутренних процессов threat intelligence.

Это особенно важно для зрелых организаций, где своя классификация рисков и свой уровень критичности может сильно отличаться от общепринятых.

интерфейс

Система предоставляет удобную дашбордную аналитику, охватывающую как состояние отдельных проектов, так и состояние безопасности по всем активам в организации.

Есть возможность сегментировать данные по командам, продуктам, типам уязвимостей, источникам, уровням критичности и множеству других параметров. Отчеты можно собирать автоматически — по расписанию или по событию, адаптируя их под потребности различных ролей: от разработчиков и инженеров до руководства уровня CISO, CRO, CTO и членов совета директоров.

преимущества

Ключевое преимущество этой системы — это не просто сбор уязвимостей, а приведение их в бизнес-ориентированный, осмысленный и управляемый контекст. Это позволяет уйти от хаоса сканирований и неструктурированной информации к стратегическому подходу: кто, когда и что должен сделать, чтобы свести риски к допустимому уровню, при этом не парализуя разработку. Такой подход делает платформу важным элементом как DevSecOps, так и AppSec стратегии в целом.

для CISO и владельцев процессов ИБ

Стратегический контроль над безопасностью разработки:

- оценка зрелости процессов;

- выявление слабых мест;

- прогноз уязвимостей;

- планирование снижения рисков на основе данных.

Для разработчиков и технических лидов

Прозрачность и приоритизация безопасности в коде:

- видимость всех уязвимостей по проектам;

- приоритизация фиксов;

- отслеживание прогресса устранения в реальном времени.

для специалистов ИБ

Централизованная и контекстная картина уязвимостей:

- единое рабочее пространство;

- источник, контекст, приоритет и история по каждой уязвимости;

- быстрый переход от выявления к действию.

Интеграция тикетинг систем

Предусмотрены API-интерфейсы для интеграции с тикетинг-системами, CI/CD инструментами, CMDB, SIEM и другими системами корпоративной ИБ-инфраструктуры.

Поддержка популярных платформ

Интеграция с системами управления задачами — такими как Jira, Azure DevOps, YouTrack и другими — реализована через API и webhook-уведомления.

Автоматизация процесса

Автоматическое создание тикетов по уязвимостям в заданных проектах с полным описанием, приоритетами и ссылками на оригинальный источник.

Двусторонняя синхронизация

Поддерживается синхронизация статусов:

закрытие тикета в Jira может триггерить изменение статуса уязвимости в системе — и наоборот.

закрытие тикета в Jira может триггерить изменение статуса уязвимости в системе — и наоборот.

Внедрение

без лишней боли

без лишней боли

Это упрощает внедрение безопасной разработки в существующие процессы, минимизирует ручную работу и позволяет разработчикам обрабатывать проблемы безопасности в привычном для них рабочем пространстве.

Варианты использования

Платформа может быть развёрнута как on-premise, так и в облаке.

Все данные хранятся централизованно с учётом политики доступа и разграничения прав.

Все данные хранятся централизованно с учётом политики доступа и разграничения прав.

On-prem

SaaS

другие продукты

Наши собственные наработки привели к созданию продуктов для регулярного мониторинга, управления и оркестрации уязвимостей, а также накоплен большой опыт внедрения XDR/SIEM на базе open source решения Wazuh.

Continuous Vulnerability

Monitoring (CVM)

Monitoring (CVM)

SaaS-решение, позволяющее 24/7 тестировать безопасность, проводить инвентаризацию цифровых активов.

- отсутствуют затраты на персонал и ПО;

- гарантируется стабильный и высокий уровень защищенности;

- сокращается поверхность атаки;

- обеспечивается полное покрытие тестами всех цифровых активов.